Cabaran Biasa Dihadapi dalam Metasploit

1. Masalah Pemasangan dan Persediaan

Salah satu cabaran awal yang dihadapi oleh ramai pengguna melibatkan prosedur pemasangan dan persediaan. Metasploit bergantung pada pelbagai kebergantungan yang memerlukan konfigurasi yang tepat. Jika persediaan ini tidak dilaksanakan dengan betul, ia boleh mengakibatkan pelbagai masalah, termasuk ketiadaan modul atau komponen yang tidak berfungsi seperti yang dimaksudkan.

Penyelesaian:

Sahkan Ketergantungan : Pastikan semua kebergantungan yang diperlukan dipasang dan disimpan semasa. Dokumentasi rasmi Metasploit menawarkan senarai terperinci prasyarat yang disesuaikan dengan pelbagai sistem pengendalian. Laksanakan kemas kini penuh dan naik taraf sistem Linux anda dengan menggunakan arahan berikut:

sudo kemas kini yang sesuai -dan && sudo naik taraf yang sesuai -dan && sudo apt dist-upgrade -dan

Gunakan Distro Linux Tujuan Penembusan : Untuk menyelaraskan proses persediaan, pertimbangkan untuk menggunakan distro Penetrasi Linux seperti Kali Linux yang disertakan dengan Metasploit prapasang.

2. Ralat Sambungan Pangkalan Data

Metasploit bergantung pada pangkalan data untuk menyimpan maklumat tentang sasaran, kelemahan dan data sesi. Isu sambungan dengan pangkalan data boleh menghalang aliran kerja ujian anda.

Penyelesaian:

Konfigurasi Pangkalan Data : Pastikan tetapan pangkalan data anda dalam Metasploit dikonfigurasikan dengan betul. Semak semula bukti kelayakan, alamat hos dan port.

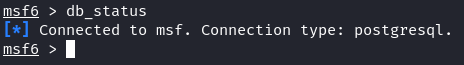

Penyelenggaraan Pangkalan Data : Kekalkan pangkalan data anda dengan menjalankan perintah “db_status” untuk menyemak status sambungan.

3. Masalah Keserasian Modul

Modul Metasploit adalah penting untuk eksploitasi yang berjaya. Isu ketidakserasian boleh timbul apabila menggunakan modul yang tidak sepadan dengan konfigurasi sistem sasaran.

Penyelesaian:

Pengesahan Modul : Sentiasa sahkan keserasian modul dengan sistem sasaran. Gunakan arahan 'semak' untuk mengesahkan sama ada modul tertentu sesuai untuk sasaran.

Penyesuaian Modul : Jika perlu, sesuaikan modul sedia ada atau cipta modul anda sendiri agar sesuai dengan persekitaran sasaran.

4. Firewall dan Gangguan Antivirus

Firewall dan perisian antivirus boleh menyekat trafik Metasploit dan menghalang eksploitasi yang berjaya.

Penyelesaian:

Penyulitan Muatan : Gunakan penyulitan muatan dan teknik pengeliruan untuk mengelak pengesanan oleh perisian keselamatan.

Pengimbasan Pelabuhan : Gunakan alatan seperti Nmap untuk melakukan pengimbasan port yang tersembunyi sebelum melancarkan Metasploit untuk mengelak daripada menarik perhatian kepada aktiviti anda.

5. Isu Kestabilan Sesi

Sebaik sahaja eksploitasi yang berjaya dilaksanakan, mengekalkan sesi yang stabil adalah penting untuk aktiviti pasca eksploitasi. Kehilangan sesi boleh mengganggu kemajuan anda.

Penyelesaian:

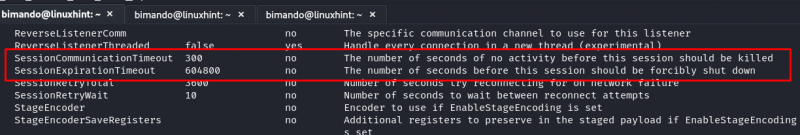

Sesi Keep-Alive : Konfigurasikan tetapan tetap hidup sesi untuk memastikan sambungan yang stabil. Metasploit menawarkan pilihan lanjutan untuk mengekalkan sesi dengan menetapkan nilai 'SessionCommunicationTimeout' dan 'SessionExpirationTimeout' menjadi lebih lama. Untuk melihat pilihan lanjutan dalam tetingkap msfconsole, taip yang berikut:

msf > tunjuk maju

Tetapan lanjutan itu mempunyai nilai lalai yang boleh anda sesuaikan. Untuk melanjutkan nilai 'SessionCommunicationTimeout' dan 'SessionExpirationTimeout', anda hanya boleh menaip yang berikut:

msf > ditetapkan SessionCommunicationTimeout < nilai yang lebih tinggi >msf > ditetapkan SessionExpirationTimeout < nilai yang lebih tinggi >

Sesi Pivoting : Laksanakan teknik pivoting sesi untuk mengekalkan akses walaupun sesi awal hilang.

6. Kegagalan Eksploitasi

Walaupun perancangan rapi, tidak semua percubaan eksploitasi berjaya. Memahami mengapa eksploitasi gagal adalah penting untuk penyelesaian masalah yang berkesan.

Penyelesaian:

Analisis Log : Analisis log Metasploit untuk mesej ralat dan petunjuk tentang sebab eksploitasi gagal. Log boleh memberikan cerapan berharga tentang perkara yang salah.

Eksploitasi Alternatif : Jika satu eksploitasi gagal, pertimbangkan untuk mencuba eksploitasi alternatif atau vektor serangan yang berbeza.

7. Intensif Sumber

Metasploit boleh menjadi intensif sumber, yang membawa kepada kelembapan atau ranap sistem, terutamanya semasa imbasan atau serangan yang meluas.

Penyelesaian:

Pengurusan Sumber: Peruntukkan sumber sistem yang mencukupi (CPU, RAM) kepada Metasploit untuk mengelakkan keletihan sumber. Pertimbangkan untuk menjalankan Metasploit pada mesin khusus atau persekitaran maya.

Pendikit : Gunakan pilihan pendikit untuk mengehadkan kadar percubaan eksploitasi, mengurangkan tekanan pada sistem sasaran.

Kesimpulan

Dalam bidang ujian penembusan, menguasai Metasploit adalah perjalanan yang penuh dengan cabaran dan kejayaan. Panduan ini memberikan pandangan tentang isu biasa yang dihadapi semasa ujian penembusan dengan Metasploit dan menawarkan penyelesaian praktikal untuk mengatasinya. Ingat bahawa penyelesaian masalah adalah kemahiran penting untuk mana-mana profesional keselamatan siber. Dengan memperhalusi kebolehan menyelesaikan masalah anda secara berterusan, anda akan lebih bersedia untuk mengemudi dunia penggodaman beretika yang kompleks dan melindungi landskap digital.